Displaying items by tag: Seguridad

Seguridad en internet para niños #enAldeaDigital

Como parte de las actividades de los últimos días de Aldea Digital Telcel-Infinitum, se presentó Carlos González, Director Regional de Intel Security México, para darnos a conocer datos y consejos sobre la seguridad en internet para los niños.

LAS 11 CLAVES PARA PROTEGER A TUS HIJOS EN INTERNET

Te ofrecemos una serie de consejos para que los padres fomenten el consumo responsable de Internet y las nuevas tecnologías entre sus hijos, y tomen unas medidas de seguridad que protejan la experiencia online de los más pequeños.

1. Revisa las funcionalidades de todos los equipos. Antes de adquirir cualquier gadget para los más pequeños, mira sus especificaciones y funcionalidades. Un artículo que parece ser sólo un mp3 puede ser un punto de acceso a Internet.

2. Utiliza un software de control parental. Sistemas operativos como Windows poseen una serie de controles parentales, que deben ser activados y configurados correctamente, y que permiten limitar y controlar el uso que los menores hacen de Internet. Si el software que utilizas en tu ordenador no incluye control parental, existen programas específicos desarrollados por las compañías de seguridad que podrías instalar en tu ordenador.

3. Protege los equipos con contraseñas. Instalar un password de acceso a los equipos te permitirá controlar qué dispositivos usan tus hijos para entrar a Internet.

4. Crea diferentes cuentas en el ordenador. Estableciendo distintos usuarios y haciendo que el niño se conecte con su cuenta y acceda a su propio perfil, conseguiremos que pueda utilizar el ordenador con su propio escritorio y su propia carpeta de “mis documentos”, lo que evitará accesos a programas o archivos no deseados. Lo más acertado es que el adulto tenga una cuenta de administrador del equipo (con control completo sobre el ordenador) y que el niño tenga una de “usuario con limitaciones”, que generalmente no puede cambiar la configuración del sistema, ni instalar un nuevo hardware o software, juegos, reproductores de música o programas de chat.

5. No compartir información personal. Controla los datos personales que solicitan las páginas infantiles para niños y presta atención a aquellas que piden información personal. Habla con tu hijo para hacerle ver los peligros que tiene facilitar determinados datos de forma pública. Adviértele también ante los sorteos y promociones estafa y recuérdale que nadie le va a regalar algo porque sí o sólo por introducir sus datos personales.

6. Enlaces desconocidos. Es frecuente recibir enlaces a través del correo electrónico o en redes sociales en los que nos invitan a pulsar para recibir una información determinada. Es aconsejable avisar al niño de que no pulse sobe ningún link cuya procedencia no resulte conocida, y que siempre pregunte a un mayor antes de hacerlo.

7. Limita las descargas. Los juegos, la música gratuita, las barras de herramientas animadas, las aplicaciones infantiles y otras descargas a priori atractivas para los niños pueden llenar tu ordenador de spyware o software malicioso. Dependiendo de la edad del niño se le puede enseñar que no debe bajar nada de fuentes no fiables en Internet o pedirle que no descargue nada sin el consentimiento de un adulto.

8. Uso de chats y programas de mensajería. Los chats, las redes sociales y los servicios de mensajería instantánea pueden ser canales que los niños utilicen para compartir intereses y consolidar sus amistades. Sin embargo, el anonimato de Internet puede poner a los más pequeños en peligro de ser víctimas de impostores. Para minimizar su vulnerabilidad, enséñales a tomar este tipo de precauciones:

a. Usar siempre un nick para identificarse, no su nombre personal

b. Nunca proporcionar el número de teléfono o dirección

c. Nunca enviar fotografías suyas

d. Nunca quedar con alguien a quien no conoce

Para prevenir que los niños puedan entrar en contacto con personas desconocidas a través de programas de mensajería instantánea se recomienda configurar el software para que sólo los contactos que hayan sido aprobados por un adulto puedan relacionarse con ellos.

9. Uso de redes sociales. A pesar de que plataformas como Facebook son muy populares entre los más jóvenes, recuerda que legalmente en España es necesario tener 14 años para poder abrir un perfil en cualquier red social. Si aun así tus hijos utilizan Facebook o cualquier otra red, explícales correctamente los riesgos que implica y recuérdales que no compartan información personal ni acepten amistad de personas que no conocen. Ayúdales a configurar la privacidad de su perfil.

10. Controla el uso de videoconsolas. Las consolas más modernas incluyen conexión a Internet, por lo que es importante que también limites su utilización y controles los contenidos a los que pueden acceder los niños a través de ellas. Algunos dispositivos como Xbox 360 vienen con sistemas de control parental instalados. Revisa también la edad mínima recomendada para cada videojuego, para que cada niño sólo juegue a títulos adecuados para su edad.

11. Actúa ante cualquier irregularidad. Si crees que tu hijo o cualquier menor está peligro en Internet acude a la Policía, a la Guardia Civil o a la línea de denuncia de organismos como Protégeles y denuncia la situación. De manera similar pon en conocimiento de las autoridades cualquier contenido inapropiado que encuentres en Internet.

Fuentes:

Secuencia “123456″ vence a “password” como la peor contraseña

Por años la contraseña “password” era la más popular —y por ende la peor— en internet, según SplashData. Sin embargo, en 2013 por primera vez cayó a la segunda posición, vencida por la secuencia “123456″, según el listado anual de la firma de seguridad.

El cambio del primer lugar no es la única sorpresa. En la lista de las 25 peores contraseñas, creada a partir de archivos robados durante el año pasado con miles de passwords y publicados en línea, dejaron de aparecer como claves las palabras “jesus” “ninja” y “mustang”, que ingresaron por primera vez el año pasado, para dar paso a otras como “adobe123″ y “photoshop”.

INFOGRAFÍA: Claves para crear passwords

Además de SplashData, varias firmas de seguridad y desarrolladores han presentado estudios sobre las claves más comunes entre los usuarios. Los resultados son muy parecidos. Entre los primeros lugares aparecen las secuencias de números.

Según SplashData, este año la lista se vio influenciada por el gran número de contraseñas de los usuarios de Adobe expuestas en internet tras el ciberataque del que fue víctima el fabricante de PhotoShop.

“Se trata de un buen recordatorio respecto a no incluir en una contraseña el nombre del sitio web o aplicación a la que se accederá”, dijo en un comunicado el CEO de la firma de seguridad, Morgan Slain, quien detalló que un aspecto interesante del ranking anual es la inclusión de claves numéricas más cortas, pese a que muchos sitios actualmente obligan a los usuarios a tener contraseñas más elaboradas.

El proveedor de aplicaciones para la administración de contraseñas indicó que aún mucha gente mantiene su vida digita en riesgo con claves simples o sencillas de adivinar. Otros de los passwords más comunes son “qwerty”, “abc123″, “111111,” y “iloveyou” (te amo).

Fuente: http://www.bsecure.com.mx/featured/secuencia-123456-vence-a-password-como-la-peor-contrasena/

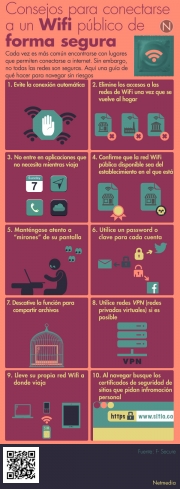

Consejos para conectarse a un Wifi público de forma segura (infografía)

Consideraciones de seguridad ante cuentas de correo (7 Tips)

Hace unos días Yahoo anunció que liberará aquellas cuentas de correo de su dominio que no han sido utilizadas durante muchos años. Lo cual implica que “nombres de usuario” de cuentas de yahoo que antes pertenecían a alguien, ahora quedarán libres para que otros puedan utilizarlos.

Sin embargo esto puede tener implicaciones desde el punto de vista de la seguridad y la privacidad, ya que si pasara que alguno de nuestros amigos cuente con una cuenta antigua de nuestro correo y nos escribiera algún mensaje puede pasar que ese mensaje llegue a la nueva persona a cargo de ese username antiguo para nosotros y nuevo para ellos y lea ese mensaje que no va dirigido a él o ella.

Por este motivo es importante verificar si tenemos alguna cuenta Yahoo! no utilizada por más de un año o antigua. Ya que si es así, debemos revisar qué información tenemos almacenada ahí, debemos recordar que el ID, aún podría tener correos electrónicos importantes o sentimental que podrían convertirse en inaccesible después de la fecha límite.

Por estos cambios, este es el momento ideal de revisar y actualizar la información de nuestras cuentas en línea.

Trend Micro nos comparte una guía electrónica para saber “Cómo proteger nuestras múltiples cuentas en línea” en este link http://about-threats.trendmicro.com/ebooks/how-to-secure-your-multiple-online-accounts/#/9/zoomed. Así mismo nos aportan consejos para garantizar un mejor estado “activo” en las cuentas que manejamos.

Estos son 7 tips básicos para que tengamos una buena práctica con nuestras cuentas en la red.

Tip 1. Mantener una contraseña de por lo menos 10 caracteres. Debemos incluir mayúsculas, minúsculas, números y símbolos, así mismo debe ser única e intransferible con esto nos referimos a que solo se use en una cuenta, cada cuenta debe contar con su contraseña totalmente diferente.

Tip 2. Ser creativo con las preguntas de seguridad. A la hora de llenar nuestro formulario para que en caso de pérdida u olvido de la contraseña nos hagan llegar una nueva, las preguntas secretas son muy importantes y las respuestas aún más. Muchas plataformas dan la opción de crear nuestra pregunta de seguridad y contestarla como queramos. Lo mejor es prestar atención a que queremos que entiendan como respuesta a nuestra pregunta y que la respuesta sea totalmente diferente a la pregunta.

Tip3. Tratar de no ser víctima de ataques de phising. Esta forma de ataque de los cibercriminales puede obtener nuestras contraseñas de acceso, por eso es importante no abrir mensajes de extraña providencia

Tip 4. Parcha con regularidad y actualiza tu software. Los cibercriminales entran con el apoyo de las vulnerabilidades existentes en los diferentes tipos de software para penetrar el sistema. Esto también aplica en los dispositivos móviles.

Tip 5. Eliminar o deshabilitar las cuentas que ya no se usan. Lo mejor es deshacernos de lo que ya no nos sirve o ya no utilizamos, así no existirá una herramienta de fácil acceso para que los cibercriminales la usen en su planeación del ataque.

Tip 6. Poner límite a lo que se comparte en Redes Sociales. Lo mejor es no publicar o compartir información que en algún momento pueda ser utilizada en nuestra contra, o pueda servir de herramienta para los cibercriminales.

Tip 7. Utiliza un gestor de contraseñas. Direct Pass de Trend Micro guarda cada contraseña utilizada para cada cuenta.Realiza el proceso de gestión de contraseñas complicadas de una manera automatizada.

Fuente: http://blog.smartekh.com/consideraciones-de-seguridad-ante-cuentas-de-correo-7-tips/

?spMailingID=6590059&spUserID=NDA1OTE1MTI3NzcS1&spJob

ID=79394888&spReportId=NzkzOTQ4ODgS1

Te espía tu WebCam

>Instalan SpyEye en la PC sin que tu lo sepas

>Cibercriminales ven tu actividad mientras navegas en Internet y te escuchan

Alejandro González

Los cibercriminales tienen una nueva faceta, la de Big Brother: Luego de que instalan de manera inadvertida un plug-in con el troyano SpyEye, puede tomar control de tu cámara web para observarte, e incluso manipular el micrófono para escuchar lo que hablas mientras navegas por Internet, todo, desde sus computadoras.

Así lo dio a conocer Kaspersky, quien afirma que se trata de una variante de troyano dirigida sobre todo a los usuarios de instituciones financieras que realizan transacciones a través de la banca por Internet.

De acuerdo con Jorge Mieres, analista de la de la citada firma de seguridad, los criminales instalan el malware en el navegador web del usuario para que cuando introduzcan en su servicio de banca en línea sus datos, el troyano los copie mientras el plug-in flashcamcontrol.dll toma el control de la cámara y el micrófono.

Una vez hecho esto, relató el especialista, los atacantes persuaden al usuario indicando que la transacción debe ser confirmada a través de un llamada al servicio telefónico de la institución bancaria y entonces utilizará el microfono para escuchar a la victima proporcionar los datos que normalmente le piden para identificarse, como el código secreto de su tarjeta.

“Si bien no sabemos aún de manera puntual el objetivo de ver al usuario a través de la cámara web, seguimos una hipótesis de que incluso podrían estar haciendo pruebas para atacar a usuarios de aquellos bancos que podrían comenzar a autenticar a sus clientes con biometría”, reveló Mieres.

Raphael Labaca, coordinador de educación e investigación de ESET Latinoamérica, recomendó a los usuarios de la banca en línea nunca contestar solicitudes de datos a través de de correos electrónicos porque son apócrifos y mantener la cámara web siempre apagada o deshabilitada, por lo menos cuando hacen transacciones bancarias.

“Los bancos jamás pedirán actualización de los datos o ingreses la contraseña en un correo elctronico, y aunque este ataque es específico, los usuarios tanto mexicanos como latinoamericanos deberían estar atentos de este tipo de enseñanzas y tomar las precauciones necesarias para proteger sus equipos”, recomendó el directivo de ESET.

Kaspersky Lab identificó que el ataque ha afectado principalmente a clientes de bancos alemanes y que el plug-in flashcamcontrol.dll modifica los controles para permisos de Flashplayer para desde los archivos flash de los sitios web tomar control de la cámara y el micrófono sin autorización del propio usuario.

Rechaza al Gran Hermano

Sigue las recomendaciones de los especialistas para prevenir.

>No abras correos electrónicos de bancos, ninguno pide datos de esa forma.

>Mantenerse actualizado Flash Player con la visión más reciente.

>Desactiva tu cámara cuando no la utilices y sólo conéctala cuando hagas llamadas.

>Si no puedes desconectarla desactiva la opción desde el controlador del Flash Player.

>Evita dar información confidencial mientras estés en una videollamada.

>Cuando navegues a un sitio de banca en línea, asegúrate que no sea uno apócrifo.

Fuente: Interfase

Fecha: Lunes 25 de agosto del 2012

Reconoce estafas en la red social

1.Cebos: Los ciberdelincuentes tratan de atraer la atención de los usuarios con cebos llamativos. En primer lugar, con aquellos relacionados con la curiosidad acerca de quién ha visto su perfil o el número de personas que lo han hecho. En segundo lugar, con noticias escandalosas sobre celebridades o eventos trágicos. Y en tercer lugar: con noticias falsas sobre la plataforma en que se lanza el fraude. En este caso, Facebook. Una muy común es, por ejemplo, la estafa que se propaga con una noticia según la cual Facebook va a empezar ser de pago. Desde Bitdefender se aconseja a los usuarios que si se encuentran con algunos de estos cebos, verifiquen que las noticias que anuncian son verdaderas, buscándolas en Google y en medios fiables.

2.Permisos: Antes de instalar una aplicación, hay que echar un vistazo a su nombre. Una aplicación legítima tendrá un nombre claro y, si es posible, fácil de recordar para que los usuarios sepan lo que están instalando. Por lo tanto, algo así como “MMN”,”…..?” o incluso, “jolieforyou”, deben hacer sospechar a los usuarios. Además, el nombre debe coincidir con la promesa de la aplicación. También hay que tener cuidado con las aplicaciones que imitan a las más usadas en Facebook, como “frmvilles”.

El elemento visual asociado con la aplicación también debe ser fácilmente reconocible e ilustrativo de la funcionalidad principal de la aplicación. En cuanto a los permisos de las aplicaciones, hay que asegurarse de que son coherentes con el propósito de la misma.

Si se opta por instalar una aplicación que mide las estadísticas de uso de Facebook, seria sospechoso que pida permiso para administrar las páginas del usuario. Para ver todos los detalles de la aplicación instalada en una cuenta, hay que ir a Inicio—Configuración de la cuenta—Apps y hacer clic en el nombre de la aplicación que se está interesado en consultar.

3.Contenido compartido sin permiso del usuario: Los usuarios deben desconfiar de las páginas que incluyan muchos botones de “Me gusta” o de compartir, ya que seguramente sean maliciosas y lo que busquen es publicar contenido en el muro del usuario y en el de sus contactos sin permiso y sin el conocimiento del usuario.

4.Instalar complementos/extensiones/actualizaciones: El método de añadir complementos maliciosos al navegador es un desarrollo reciente en el mundo de las estafas sociales y parece ser bastante eficiente. Recientes variantes de la estafa no se limitan a publicar docenas de mensajes de estafa automáticos en nombre del usuario engañado, sino que tratan de tomar el control de su cuenta y bloquearla. Los usuarios deben desconfiar de aquellas noticias que antes de dejarles ver un video o imagen les pidan instalar una extensión o actualización de su navegador ya que, en realidad, instalaran software malicioso.

5. Las encuestas laberínticas: Si antes de acceder a una página o noticia, el usuario es obligado a rellenar una larga encuesta –que seguramente concluya, además, con un mensaje de error que le impida ver el contenido deseado -debe echarse atrás. Esas encuestas, en realidad, buscan hacerse con datos privados del usuario o llevarle a páginas de venta de productos o, incluso, de phishing.

Redacción: las redes sociales son un entorno ideal para que los cibercriminales encuentren cientos de víctimas para realizar estafas. También en el espacio en el que los hackers propagan spam y contenido malicioso con mayor frecuencia.

Ante este escenario, Bitdefender, proveedor de innovadoras soluciones de seguridad para Internet, ha elaborado una lista de 5 consejos para ayudar a los usuarios a detectar las nuevas estafas que se están propagando por las redes sociales, con el fin de mantener sus cuentas y equipos alejados de los crímenes virtuales.

El fabricante de software de seguridad, Bitdefender, elabora una lista de consejos para ayudar a los usuarios a detectar los nuevos fraudes que se propagan en Facebook.

Fuente: EL UNIVERSAL

Fecha: Lunes 27 de Febrero de 2012

http://4.bp.blogspot.com/-THYK2VXB7JY/TcAQtgnD0TI/AAAAAAAACqs/fEG0foX6hPo/s1600/facebook.jpg

PACTAN ACUERDO DE PRIVACIDAD EN INTERNET.

Compañías de tecnología entre las que están Facebook y Google estarían dialogando sobre la implementación de un “botón” que evite que los datos del usuario sean rastreados.

La semana pasada, el presidente Barack Obama también propuso una “Declaración de derechos” en Internet.

Fuente: EL UNIVERSAL

Fecha: 27 Febrero 2012

http://posterthumbs.s3-website-us-east-1.amazonaws.com/Apple-Facebook-and-Google_xthumb.jpg

Información resguardada.

La interacción constante en la web 2.0 demanda a las empresas herramientas de protección más robustas y eficientes; McAfee ofrece soluciones integrales.

Miles de nuevos virus son creados cada día, y si a esto le adicionamos que los usuarios están siempre conectados a las redes sociales, las posibilidades de sufrir un ataque cibernético son altas.

McAfee, empresa líder a nivel mundial en seguridad, se mantiene en constante evolución para ofrecer soluciones a este agujero en la interactividad de Internet, por lo que creo Web Gateway, una herramienta que permite a las empresas aprovechar las capacidades de la web 2.0 y al mismo tiempo mantener el control de la seguridad.

Web Gateway incluso protege cualquier envío de información si el dispositivo contiene algún código malicioso que intente obtener datos relevantes.

"Gracias al auge y demanda de los teléfonos inteligentes y dispositivos móviles, se pronostica que para el 2013 el mercado de las `laptops´y `notebooks´ bajará hasta un 23%".

Nicholas Gregory Consultor de Aprendizaje Regional de McAfee en América Latina

Contenido seguro

"No somos sólo antivirus, tenemos un portafolio dedicado 100% para asegurar que los datos que viajan en la empresa lleguen a su destino y que ningún dato se pierda o sea infiltrado por ningún otro personaje con intensiones maliciosas".

Movilidad

Con el desarrollo de la herramienta McAfee Enterpraise Mobility Managment (EMM), todos los dispositivos móviles de las empresas están protegidos contra el extravío y robo de los dispositivos, además de contar con las restricciones de las políticas que agregue la compañía.

Fuente: El Universal

Lunes 13 de diciembre de 2010